همه وسایلی که برای دسترسی به اینترنت به کار برده میشوند در برابر حمله آسیب پذیرند. در ادامه این درس با ابزارهای مختلفی آشنا خواهید شد که برای مقابله با حملات اینترنتی به کار میآیند، اما دست آخر، تنها یک ابزار است که در برابر ویروس ها، جاسوسافزارها و دیگر حملات دنیای مجازی میتواند از شما دفاع کند.

آن ابزار خود شما هستید.

آیا ضدویروسها مفید هستند؟ البته، هرچند، این برنامهها به دور از خطا هم عمل نمیکنند. به عنوان کسی که روزانه با رایانه، تلفن همراه یا تبلتتان کار میکنید، شما بهتر از همه از عملکرد آنها آگاهی دارید. شما میبایست به هر تغییری که در عملکرد این دستگاهها مشاهده میکنید توجه نشان دهید؛ بخصوص رفتارهای غیرعادی، مثل کند شدن برنامهها یا وجود سایتها و یا برنامههای جدیدی که از وجودشان خبر نداشتهاید. توجه به این موارد ممکن است مسائلی را برملا کند که برنامههای ایمنی قادر به یافتنشان نباشند. چگونه میتوانید مهارتهایتان در کشف تهدیدات را تقویت کنید؟ به بیانی دیگر، چطور میتوان تشخیص داد که هدف کدام یک از حملاتی قرار گرفتهاید که در درس یک به آن پرداختیم؟

بیایید بیشتر در اینباره صحبت کنیم.

تهدیدهای ناشی از اینترنت

برنامههای مخرب میتوانند از راه ایمیل یا صفحههای وب به رایانهتان نفوذ کنند. ایمیل هم خود ممکن است عامل انتقال ویروس و دیگر بدافزارها باشد و هم نفوذگران از آن برای فریبدادنتان استفاده کنند تا هویتتان را کشف کرده یا اطلاعاتتان را بربایند. به همین دلیل، بگذارید کمی درباره روشهای شناسائی ایمیلهای خطرناک صحبت کنیم. پس از آن به شیوههای امن کار با ایمیل خواهیم پرداخت.

احتمالا، از درس یک به یاد دارید که ایمیل فیشینگ خود را به جای یک منبع قابل اعتماد جا زده تا اطلاعات حساسی را از شما به سرقت ببرد یا برنامه مخربی را روی رایانهتان نصب کند. موارد زیر روشهایی را توضیح میدهد که به کمک آن میتوان به جعلی بودن یک ایمیل پی برد:

- به نظر میرسد که ایمیل از موسسه یا شرکتی آمده که شما از قبل با آن آشنا هستید یا به آن اعتماد دارید، مثلا بانک، نهاد دولتی، یا سایت شبکههای اجتماعی.

- غالبا، پیام چنین ایمیلهایی عمومی است و شخص شما را مخاطب قرار نمیدهد. چنین ایمیلی ممکن است به جای نام یا نام خانوادگیتان، با «مشتری گرامی»، «دوست عزیز» یا «سلام» آغاز شود. دلیل آن این است که برخلاف نهادها و اشخاص قابل اعتماد، فرستندگان چنین ایمیلهایی احتمالا اسم شما را نمیدانند. بهطور کلی، به ایمیلی که با نام شما آغاز نشده یا در متن آن بهطور مشخص نام شما ذکر نشده شک کنید.

- حتی اگر ایمیلی از لوگوی یک شرکت معتبر یا امضای افراد مورد اعتماد استفاده کرده باشد، متن ایمیل را به دقت مطالعه کنید و ببینید آیا به طور واضح نوشته شده و قابل اعتماد است؟

- ممکن است از شما خواسته شود تا اطلاعات حساب کاربریتان را با پاسخ دادن به آن ایمیل ارسال کرده یا مثلاً، نام خانوادگی، گذرواژه یا دیگر اطلاعات شخصیتان را از طریق لینک ارائه شده در ایمیل تأیید نمایید. به عنوان نمونه به متن زیر توجه کنید: "ما فکر میکنیم بدون اجازه شما از حساب کاربریتان استفاده میشود. برای اطمینان از اینکه حسابتان مورد رخنه قرار نگرفته، لطفاً روی لینک زیر کلیک کنید تا هویتتان تأیید شود." در ضمن، توجه داشته باشید که امروزه بسیاری از شرکتهای اینترنتی بینالمللی مانند گوگل، فیسبوک و تویتر، برای ارتباط با کاربران ایرانیشان از زبان فارسی استفاده میکنند. این موضوع، کار نفوذگران را برای جعل ایمیلهای شبه واقعی سادهتر کرده.

- پیام ارسال شده حاکی از امر فوری باشد. مانند: "اگر ظرف ۴۸ ساعت به این ایمیل پاسخ ندهید حساب کاربریتان پاک خواهد شد."

حمله فیشینگ ممکن است از راههایی غیر از ارسال ایمیل انجام شود. یک روش مرسوم ظاهر شدن پنجرهای در صفحه مرورگر وب است. این نوع حمله نیز مانند ایمیلهای جعلی با هدف کسب اطلاعات از شما انجام میشود؛ بدین منظور، این پنجرهها به شکل وبسایتهایی که شما می شناسید طراحی میشوند.

برخی نشانهها برای تشخیص حملات فیشینگ از طریق وبسایتها یا پنجرههای بازشونده از این قرارند:

- ممکن است از نظر محتوا یا شکل ظاهری با برنامه یا وبسایتی که میخواهد از آن تقلید کند تفاوت داشته باشد. مانند ایمیل فیشینگ، پنجره فیشینگ نیز میتواند شبیه به سرویس وب یا سازمانی طراحی شده باشد که شما آن را میشناسید. گاه تفاوتهای جزئی در نوع قلم یا شکل ظاهری قابل تشخیص است، یا ممکن است از شما چیزی بخواهد که با آنچه سرویس وب مورد اعتمادتان بهطور معمول مطالبه میکند فرق داشته باشد. (به مثال. ۱ توجه کنید.)

- ممکن است که همچون همتای ایمیلیاش، پیام این پنجرهها نیز حاوی نوعی فوریت باشد.

- ممکن است از شما اطلاعات شخصی بخواهد.

- ممکن است به شکل پیامی از نیروی انتظامی، یا دیگر نهادهای رسمی کشوری طراحی شده باشد.

راههای مقابله با این نوع تهدید

امروزه، برخی نهادها با همکاری دیگر کاربران و روشهای جمعسپاری فعالیت کنونی و سوابق وبسایتهای مختلف را مورد پایش قرار میدهند. این سرویسها به شما امکان میدهند تا وبسایت مورد نظرتان را از نظر آلوده بودن به بدافزار یا تلاش برای حمله فیشینگ بررسی کنید.

- وبسایت Phishtank یک نمونه از این سرویسها است. Phishtank با کمک روشهای جمعسپاری وبسایت مورد نظر شما را بررسی میکند. پس از ثبت یک وبسایت در Phishtank دیگر کاربران شروع به رأی دادن میکنند که آیا این سایت حاوی حمله فیشینگ است یا خیر. گاه نیز وبسایت مورد نظرتان پیشتر اضافه شده و شما میتوانید وضعیت آن را ملاحظه کنید.

- ضدویروس نورتن امکانی دارد تحت نام Safeweb. این ابزار هم به عنوان بخشی از نرمافزار نورتن قابل نصب است و هم میتوان از طریق وبسایت از آن استفاده کرد. اگر از نسخه نصبشده آن استفاده میکنید، این ابزار بهطور خودکار دسترسی شما را به وبسایتهای آلوده قطع میکند. نسخه وب آن با جستجو در بانک اطلاعات نورتن وضعیت امنیتی وبسایت مورد نظرتان را مشخص میکند.

- URL Void سرویس دیگری است که سوابق امنیتی وبسایتها را ارائه میکند. اگر وبسایتی پیشتر به بدافزار آلوده بوده یا از طریق آن حمله فیشینگی صورت گرفته باشد، از طریق این سرویس میتوان آن را ردیابی کرد.

- Google Chrome, Google account password alert. این افزایه ساخت شرکت گوگل است و تنها روی مرورگر گوگل کروم کار میکند. اگر صفحهای غیر از صفحه ورود به حساب کاربری شرکت گوگل اطلاعات حساب کاربری گوگل و جیمیل شما را درخواست کند، این افزایه به شما اخطار امنیتی میدهد. از این راه، احتمال حمله فیشینگ علیه حساب کاربری گوگل بسیار کاهش خواهد یافت.

اگر فکر میکنید که به سایتی زدهاید یا ایمیلی دریافت کردهاید که در واقع یک حمله فیشینگ بوده، برای محافظت از خود و اطلاعات تان باید به سرعت اقدامات احتیاطی خاصی رادر پیش بگیرید:

- پیش از هر چیز، تمام رایانهتان را با ضد ویروس و ضدجاسوسافزار اسکن کنید.

- سپس گذرواژه حساب کاربریتان را عوض کنید.

اگر هنوز مطمئن نیستید که سیستمهایتان از تهدید رها شدهاند، و به خدمات اورژانس دیجیتالی نیاز دارید، بهتر است یک سری به بسته کمکهای اولیه دیجیتالی بزنید.

راههای پیشگیری

- پیش از هر چیز، به ایمیلهای مشکوک پاسخ ندهید. پاسخ دادن به این ایمیلها خطرناک است.

- هیچگاه پروندههای ضمیمه ایمیلهای مشکوک را باز یا دانلود نکنید.

- روی لینکهای موجود در در ایمیلهای مشکوک کلیک نکنید.

به عنوان یک قاعده کلی، حتیالامکان روی هیچ لینکی که در ایمیل وجود دارد کلیک نکنید. یک راه خوب آن است که روی لینک موجود (در ایمیلهایی که از صحت آن اطمینان دارید)، کلیک راست کرده، نشانی آن را کپی و در صفحه جدیدی در مرورگرتان باز کنید. لینکهای مشکوک معمولا شما را به نشانیهایی غیر از وبسایت مورد نظرتان راهنمایی میکنند که از این طریق قابل کشف است. اگر نشانی کپی شده با آنچه در ایمیل نمایش داده شده فرق داشته باشد، این یک حمله فیشینگ است.

- تحت هیچ شرایطی، اطلاعات حساس، همچون گذرواژه، اطلاعات کارد اعتباری، یا اطلاعات شخصی مهم را از طریق ایمیل ارسال نکنید. شرکتهای معتبر مانند گوگل، یاهو، فیسبوک، تویتر و غیره، هیچگاه چنین چیزی از شما نخواهند خواست. هر نوع درخواست اینچنینی حتما یک حمله فیشینگ است.

- به پنجرههای جهنده در مرورگر که به شکل خودکار ظاهر میشوند توجه کنید. بهجای کلیک بر گزینههای "بله" یا "اوکی" آنها را با دقت بخوانید. اگر تردید دارید، میبایست این پنجرهها را با کلیک بر «X» در گوشه سمت راست بالای پنجره ببندید، نه از طریق انتخاب گزینه "Cancel" که ممکن است درون فرم باشد. گاه نیز با قراردادن ماوس بر روی گزینه "کنسل" میتوانید ببینید که لینک پنهان شده در زیر آن، شما را به کجا هدایت میکند - اما روی آن کلیک نکنید. گاه نفوذگران لینکهای موردنظرشان را در بخشهایی از یک پنجره مخفی میکنند. این عمل، تشخیص حمله را مشکلتر میسازد. به این دلیل، تا حد امکان از تعامل با پنجرههای بازشونده خودداری کرده، هرچه زودتر آنها را ببندید. بیشتر مرورگرها امکان Pop-up blocker را در بخش تنظیمات ارائه میکنند. این امکان جلوی باز شدن خود به خودی پنجرههای جهنده را میگیرد. حتما آن را فعال نگه دارید.

- مرورگرهای گوگل کروم، فایرفاکس و اوپرا امکان مسدودسازی javaScript را فراهم میکنند. حتما آن را فعال کنید. این روش امکان ورود بدافزار از طریق حملههای فیشینگ را نیز سد تا حد بسیاری کاهش خواهد داد.

- هنگام بازکردن پروندههای ضمیمه ایمیل بسیار محتاط باشید.

کاربران جیمیل (و برخی دیگر از خدمات ایمیل) میتوانند به جای دانلود پروندههای ضمیمه از گزینه "View" استفاده کنند. این گزینه به آنان امکان میدهد درون پرونده را از چشم مرورگر ببینند. بدین وسیله از اجرا شدن بد افزار احتمالی در رایانه جلوگیری میشود. پس از مشاهده درون پرونده، در صورتی که محتوای آن، همان باشد که انتظار داشتهاید میتوانید آن را دانلود کرده از آن استفاده کنید. جیمیل همچنین این امکان را به کاربران میدهد که برخی پروندهها را در Google Drive ذخیره کرده، بدون دانلود کردن و به صورت آنلاین از آن استفاده کنند. در این مورد بیشتر توضیح خواهیم داد.

به خاطر داشته باشید:

حتی ایمیل دریافتی از افرادی که به آنها اعتماد دارید میتواند ناقل ویروس باشد؛ پروندههای ارسالی از رایانههای آلوده به احتمال زیاد خود آلوده هستند. بهطور کلی، از بازکردن پرونده ضمیمه ایمیل از منابع ناشناس خودداری کنید. اگرمیبایست پرونده ضمیمه را باز کنید، توصیه ما این است که ابتدا آن را بر روی رایانهتان ذخیره کرده، پس از اسکن با برنامه ضدویروس از آن پرونده استفاده کنید.

یواسبی، سی دی، و دیگر ابزار خارجی

یواسبی فلش درایو، سی دی، و دیگر ابزارهای خارجی حمل و نقل داده و اطلاعات همگی میتوانند ناقل بدافزار باشند؛ بهویژه اگر منبع تهیه آنها نامطمئن باشد.

در ایران، معمولاً نرمافزارهای مختلف (قفل شکسته یا نرمافزارهایی که از اینترنت دانلود شدهاند) به صورت گسترده از این طریق تبادل میشوند. توصیه ما این است که نرمافزارهای مورد نیازتان را خود از وبسایتهای مرجع دانلود کرده، تا حد امکان از نرمافزارهای کد-باز (Open source) استفاده کنید که نیازی به شکستن قفل آن نباشد. در این زمینه بیشتر توضیح داده خواهد شد.

برای مقابله با انتقال ویروس و بدافزار از طریق ابزارهای خارجی انتقال اطلاعات، راهکارهای حفاظتی چندی موجود است. اقدامات لازم در این زمینه، به فراخور نوع رایانه متفاوت خواهد بود. در اینجا اقدامات لازم جهت محافظت از سیستمهای ویندوز و مک توضیح داده میشود.

ویندوزاگر یک ابزار ذخیره خارجی حامل پرونده مانند سیدی، دیویدی یا یواسبیدرایو را به رایانهتان متصل کنید، بیشتر سیستمهای ویندوز ممکن است بهطور خودکار پرونده اجرائی اصلی موجود در آن را باز کند. مشکل هنگامی پیش میآید که آن پرونده آلوده به بدافزار باشد. برای اینکار میبایست گزینه AutoPlay یا AutoRun را در ویندوز غیرفعال کنید. روش انجام این کار بسته به نسخه ویندوز متفاوت است. اگر از ویندوز ۲۰۰۰ یا XP3 استفاده میکنید، توصیه میکنیم راهنمای شرکت مایکروسافت برای غیرفعال کردن این اینجا را اینجا بخوانید. برای نسخههای ویندوز ویستا و ۷ اینجا را مطالعه کنید.

سیستمهای Macخوشبختانه رایانههای مک گزینه اجرای خودکار یواسبی را ندارند. با اینحال بدافزارها همچنان میتوانند از طریق سیدی یا دیویدی به این رایانهها وارد شوند. به این شکل از خود حفاظت کنید:

- گزینه Autoplay را روی درایو (CD/DVD) غیر فعال کنید. برای انجام این کار به بخش ، به System Preferences رفته و بر "CDs & DVDs" کلیک کنید. پنجره باز شده به شما امکان میدهد واکنش سیستم هنگام ورود سیدی یا دیویدی به رایانه را انتخاب کنید. شما میتوانید به تفکیک یکی از دو گزینه "Ignore" یا "Ask me what to do" را برای سیدی و دیویدی انتخاب کنید.

در هر دو حالت استفاده از سیستمهای مک یا ویندوز توصیه میکنیم پیش از استفاده از ابزارهای ذخیره خارجی، حتما آنها را با نرمافزار ضدویروس اسکن کنید.

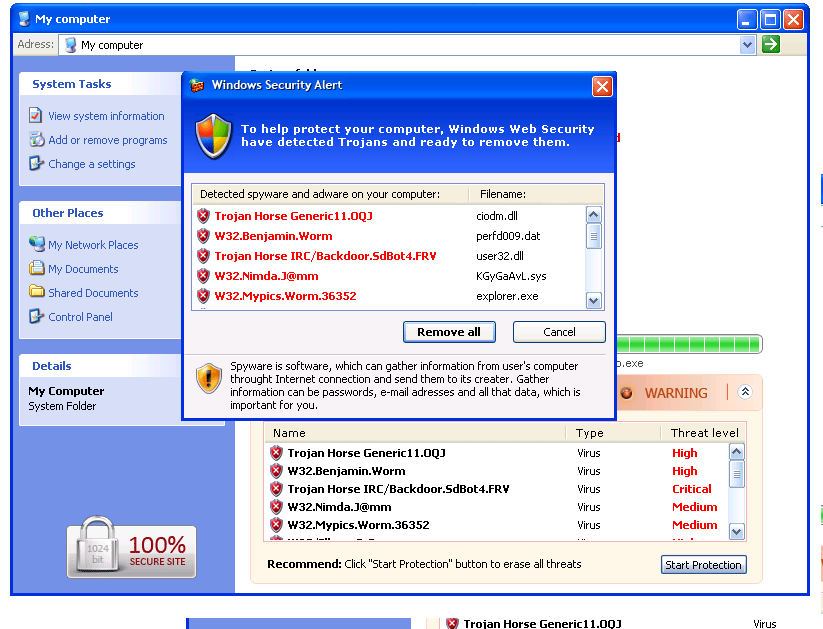

مثال ۱:

برای نمایش بزرگتر تصویر روی آن کلیک کنید

این نمونهای از یک پنجره مشکوک است. چطور میتوان تشخیص داد که این هشدار واقعی نیست؟ خوب، نخست اینکه چندین هشدار ترسناک بهطور همزمان ظاهر شده و همزمان از شما میخواهد با یک کلیک مجوز کارهای مختلفی را صادر کنید. بهتر آن است که این پنجره را ببندید ورایانهتان را با برنامه ضدویروس اسکن کنید.

3 به یاد داشته باشید که شرکت مایکروسافت پشتیبانی از ویندوز XP را متوقف کرده. این بدان معنی است که دیگر ایرادات امنیتی این نسخه از ویندوز به طور مجانی برطرف نخواهد شد. ما توصیه میکنیم که اگر هنوز از این نسخه از ویندوز استفاده میکنید، هرچه زودتر آن را به نسخه بالاتری که به صورت قانونی از شرکت مایکروسافت خریداری شده ارتقاء داده، یا آن را با سیستمعامل مجانی و کد-باز گنو لینوکس جایگزین کنید.